ReCAppS: Remote Controlled Sessions - Sicherheit durch Virtualisierung

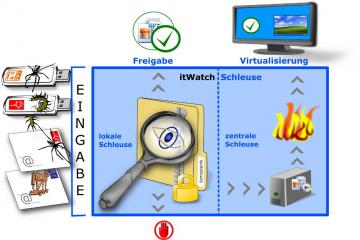

Mit ReCAppS können Anwender Sessions in einer virtuellen Quarantäne stattfinden, um zu verhindern, dass von außen Schadcode die Systeme infiziert. Außerdem wird aktiver Code in einer lokalen Schleuse ausgeführt und problematische Dateien geöffnet ohne dabei die produktive Umgebung zu gefährden.

1. Die integrierte lokale Schleuse:

Entschlüsselung und rekursive Dekomprimierung von Dateien erfolgen in einer lokalen Quarantäne – dort können die Inhalte im Klartext geprüft werden. Je nach Ergebnis werden die einzelnen Dateien gemäß zentraler Richtlinien geblockt und sicher gelöscht, zur Prüfung an Dritte weitergeleitet oder freigegeben. Ein Zugriff der Benutzer während der Überprüfung ist technisch verhindert. Der Rechner kann somit nicht durch Schadcode infiltriert werden. Zusätzliche Hardware und lange Wege sind unnötig.

2. Die virtuelle Schleuse:

In einer „Remote Controlled Session“ kann der Anwender alle aktiven Inhalte nutzen und beliebige Daten einsehen, sowie kritische Aktionen durchführen, ohne die produktive Umgebung zu gefährden. Kritisch ist etwa das Anklicken einer problematischen URL, das Herunterladen von ausführbaren Elementen aus dem Internet oder das Installieren einer unbekannten Anwendung von einem fremden Datenträger. Inhalte werden sowohl auf dem Remote Controlled System als auch auf dem Client des Anwenders nach den zentralen Vorgaben kontrolliert, so dass kein Schadcode ins interne Netz gerät.

Für den sicheren Betrieb von Browsern hat das BSI mit ReCoBS ein Konzept vorgestellt, welche das sichere Surfen durch Auslagern des Browsers in die DMZ ermöglicht. Die itWatch Lösungen nutzen dieses Verfahren nicht nur zum sicheren Betrieb des Browsers sondern für alle ungeplanten, sicherheitskritischen Aktionen:

- das automatische Auslagern und Ausführen von Executables in einer virtuellen Umgebung hinter einer Firewall oder in der Cloud

- Verarbeitung oder Ansicht von kritischen Daten, die von fremden Datenträgern oder unsicheren Anwendungen auf den Client importiert werden sollen.

- Das standardmäßige Zurücksetzen der remote controlled Umgebung eliminiert eventuell eingebrachte kritische Veränderungen vor dem nächsten Start.

Ausgangslage:

- Der USB-Stick oder die CD von einer Veranstaltung enthält Spyware, die Ihre Daten absaugen und per http-s verschlüsselt ins Internet hochzuladen kann.

- Eine Email enthält einen Link, durch dessen Anklicken sich ein Wurm, Trojaner oder sonstiger Schadcode installiert.

- Ihr Geschäftspartner überreicht Ihnen vertrauliche Daten verschlüsselt auf einem USB-Stick. Wie stellen Sie sicher, dass die Daten nicht risikobehaftete Makros enthalten?

- Content Filter am Gateway oder auf der Firewall können nur auf Klartext-Daten wirken - aus Datenschutzgründen darf oftmals der SSL-verschlüsselte Verkehr nicht aufgebrochen werden.

- Vertrauliche Informationen tauchen bei WikiLeaks auf oder gehen an Mitbewerber

Unsere Leistungen

Unsere Partner unterstützen Sie gerne bei der Implementierung unserer Produkte in Ihrem Unternehmen:

- Ermittlung der Risikosituation durch Soll-Ist Abgleich mit dem netzweiten Device Scanner inklusive abschliessendem Auditbericht

- Erstellung und Betreuung von unternehmensweiten Security Policies

- Erstellung von kundenspezifischen Plug-Ins für unsere Standardprodukte

- Planung des Produkt Deployments – wir unterstützen unsere Kunden mit Betriebskonzepten und Planungsunterlagen

- Roll-out Unterstützung